Drohnen Spezial

Drohnenarten und das elektromagnetische Spektrum

Teil 1

Von Thomas Lay

Das Sicherheitsumfeld hat sich in den letzten Jahrzehnten drastisch verändert. Dies wirkt sich vor allem auf die Art und Weise aus, in der gewaltsame Konflikte ausgetragen werden.

Durch die Kombination unterschiedlichster Mittel aus dem militärischen sowie zivilen Umfeld wird eine neue Realität von Krieg- und Konfliktmanagement des 21. Jahrhunderts definiert. Besser bekannt unter dem Begriff „hybride Kriegsführung“. Dabei ist das Täuschen und Verwirren der gegnerischen Konfliktpartei sowie die Fusion aus verdeckten sowie offensichtlichen taktischen/operativen Manövern eines der Hauptmerkmale. Hybride Konflikte zeichnen sich auch durch ihre Multi- und Interdimensionalität aus. Unbemannte Luftfahrzeuge (Unmanned Air Vehicle kurz UAV), gemeinhin als Drohnen bezeichnet, sind ein Mittel der ersten Wahl für hybride Akteure. Da die Auswahl, Möglichkeiten, Klassifizierungen sowie die Komplexität in den letzten Jahren zugenommen haben wollen wir in unserem dreiteiligen Artikel etwas Klarheit verschaffen um es dem Leser/der Leserin zu ermöglichen, die ausgehende Gefahr von Drohnen selbstständig einordnen zu können oder zumindest diese besser zu verstehen. Die TRIAS Solutions AG FL widmet sich intensiv dieser Thematik. Dabei werden folgende Themen erläutert:

- Teil 1: Drohnenarten, Detektions- und Abwehrmaßnahmen

- Teil 2: Einsatzmöglichkeiten von handelsüblichen Drohnen

- Teil 3: Drohnen in aktuellen Kriegsschauplätzen

Drohnenarten

Den Großteil der Drohnen lässt sich in folgende vier Kategorien unterteilen, ohne dabei auf die militärischen Einsatzarten einzugehen:

Drehflügel Drohne Symbolbild

Drehflügel Drohne Symbolbild

© adobe.stock.com/# 25989111- Drehflügel-Drohnen

Drohnen mit mehreren Rotoren und Propellern wurden für vertikale Starts und Landungen entwickelt. Ein wesentlicher Vorteil ist hier die Manövrierfähigkeit sowie die Möglichkeit an Ort und Stelle zu schweben.

Starrflügler

Starrflügler

© by Parrot- Starrflügel-Drohnen

Im Gegensatz zur Senkrechtstartfähigkeit von Drohnenmodellen, die mit Rotoren fliegen, haben Drehflügel-Drohnen nur einen einzigen langen Flügel auf jeder Seite ihres Körpers und benötigen entweder ein Katapult oder eine Landebahn, um vom Boden abzuheben. Da sie nicht schweben können, ist auch die Landung wesentlich schwieriger. Der Vorteil von diesen Drohnen ist hier die höhere Traglast sowie die Flugreichweite da viel weniger Energie notwendig ist um in der Luft zu bleiben.

Starrflügel Hybriddrohne

Starrflügel Hybriddrohne

© amazon prime air - Starrflügel-Hybriddrohnen mit vertikaler Start- und Landefunktion

Dieser neu erfundene Typ professioneller Drohnen kombiniert die lange Flugdauer einer Starrflügeldrohne mit dem vertikalen Start und der Landung einer Drehflügeldrohne. Amazon hat ihr Paket-Zustellungskonzept „PrimeAIR“ mit Drohnen dieser Art getestet.

Schaubild einer Unterwasserdrohne

Schaubild einer Unterwasserdrohne

© Derrick Nyamuhungu- Unterwasserdrohnen

Unterwasserdrohnen haben die Fähigkeit sich unter Wasser zu bewegen und verfügen über ein visuelles und sensorisches System, um die Navigation zu ermöglichen. Diese können mit allen erdenklichen Komponenten ausgestatten werden, von Seismografen bis hin zu Sprengladungen.

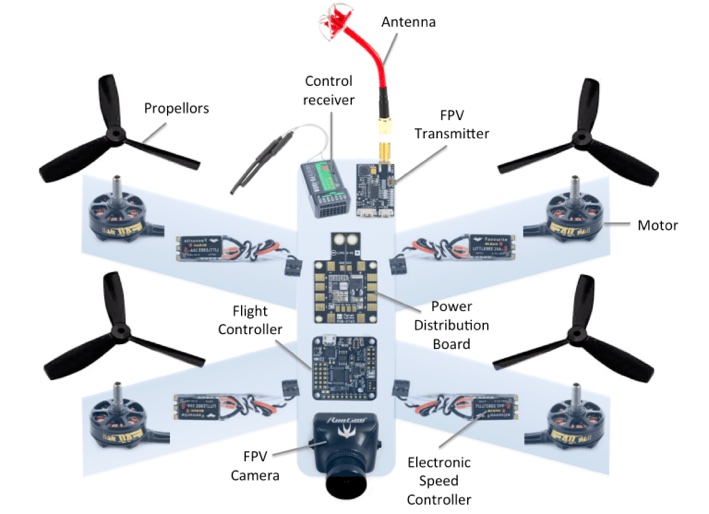

Aufbau und Funktionsweise

Die einzelnen Komponenten sowie der Aufbau der Drohnen spielen eine wesentliche Rolle in der Einschätzung des Gefahrenpotentials. Dadurch lassen sich geeignete Gegen- bzw. Abwehrmaßnahmen ableiten um sich vor der „unsichtbaren“ Gefahr von Oben auch wehren zu können.

- Der Rahmen sollte ausreichend stabil sein, um die Schwungkraft des Propellers und das zusätzliche Gewicht für Motoren und Kameras zu halten.

- Das Flugsteuergerät (Flightcontroller) ist im Prinzip der Computerprozessor, der die Gleichgewichts- und Telekommunikationssteuerung mit Hilfe verschiedener Sender verwaltet. In dieser Einheit befinden sich Sensoren für Beschleunigungsmesser, Barometer, Magnetometer, Gyrometer und GPS. Die Entfernungsmessung kann mit einem Ultraschallsensor durchgeführt werden.

- Der Motor kann bei den handelsüblichen Drohnenmodellen entweder als bürstenloser oder bürstenbehafteter Typ eingebaut sein. Ein bürstenbehafteter Motor ist preiswerter und für kleine Drohnen geeignet. Bürstenlose Motoren sind leistungsstark und sehr energieeffizient. Diese bürstenlosen Motoren werden fast bei allen Drohnen im Preissegment von über 150€ eingesetzt.

- Der ESC (Electronic Speed Controller) verwendet, um den Akku mit dem Elektromotor zu verbinden und diesen mit Strom zu versorgen. Er wandelt das Signal des Flugreglers in die Motordrehzahl um.

Aufbau einer Drohne © https://bestdroneforthejob.com/Die Sende/Empfangseinheit sendet beziehungsweise empfängt das Signal der Drohne/dem Piloten/des Navigationssatelliten.

Aufbau einer Drohne © https://bestdroneforthejob.com/Die Sende/Empfangseinheit sendet beziehungsweise empfängt das Signal der Drohne/dem Piloten/des Navigationssatelliten.- Die Propeller sind ausschlaggebend für die Geschwindigkeit und das Lastaufnahmevermögen einer Drohne hängen von der Form, der Größe und der Anzahl der Propeller ab. Lange Propeller erzeugen einen enormen Schub, um schwere Lasten bei niedriger Geschwindigkeit zu tragen und reagieren weniger empfindlich auf Änderungen der Drehgeschwindigkeit. Kurze Propeller tragen weniger Lasten. Sie ändern die Drehgeschwindigkeit schnell und benötigen eine hohe Geschwindigkeit für mehr Schub.

- Die Energiequelle ist bei den handelsüblichen Modellen meistens ein Akku des Typen Lithium Polymer. Bei den größeren militärischen Verwandten wird der Antrieb mit Treibstoff bewerkstelligt, wobei es bereits erste Prototypen mit einem Solarantrieb gibt.

- Die Kamera ist eine unerlässliche Komponente um die Drohne auf große Distanzen ohne jegliche Autonomie steuern zu können. Das neueste Modell mit Stand 12/2022 des marktführenden Herstellers DJI beinhaltet neben einer RGB-Kamera eine Multispektralkamera. Nachtsicht- sowie Wärmebildoptiken sind ebenfalls erhältlich bei den frei verfügbaren Modellen. Die einzelnen Spezifikationen geben einen erschreckenden Einblick in die Aufklärungsmöglichkeiten der fliegenden Spione von heute.

Um jedem Leser/ jeder Leserin einen Diskurs über Abwehrmöglichkeiten zu ermöglichen, möchten wir einen unerlässlichen Teil für das allgemeine Verständnis über die Gegenmaßnahmen näherbringen:

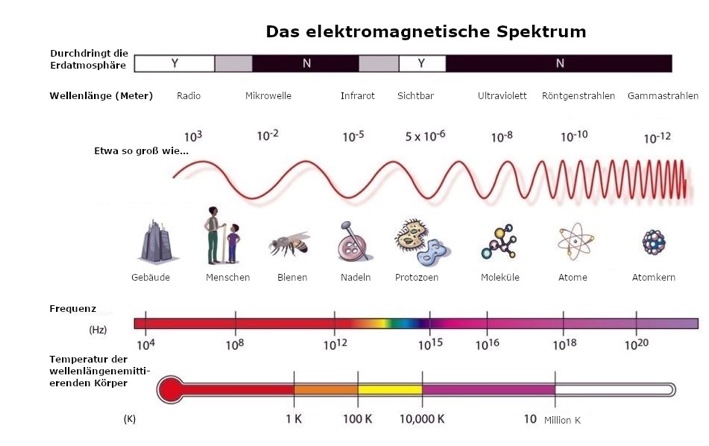

Das elektromagnetische Spektrum

Symbolbild

Symbolbild

© NASADas elektromagnetische Spektrum – kurz EM-Spektrum ist die Gesamtheit aller elektromagnetischen Wellen verschiedener Wellenlängen. Kurz gesagt ist jegliche im freien Raum messbare Emission ein Teil des EM-Spektrums mit einer bestimmten Frequenz. Um es etwas verständlicher zu machen ein paar Beispiele aus dem zivilen Umfeld:

- Das menschliche Gehör ist in der Lage Emissionen im Frequenzbereich zwischen 20 und 20.000Hz (0,00002-0,02Mhz) zu empfangen. Diese fallen in den Bereich der sogenannten „Niederfrequenzwellen“.

- Beim Radio im Auto werden Emissionen im Frequenzbereich von ungefähr 87-107Mhz empfangen (Beispiel Österreich). Diese Fallen in den Bereich „Radiowellen“.

- Der Router zu Hause sowie die meisten „Smartgeräte“ senden und empfangen den Bereich von ~2400Mhz. Diese Fallen in den Bereich der sogenannten „Mikrowellen“. Um einen kleinen AHA-Effekt an dieser Stelle bei dem/der einen vielleicht auszulösen: Die Mikrowelle sendet für das Aufwärmen des Essens ebenfalls Emissionen in dem Frequenzbereich aus. Würde eine theoretisch offene Mikrowelle jetzt das WLAN-Signal beeinflussen? Die Antwort lautet JA, da beide im selben Frequenzbereich agieren und es zu einer Überlagerung kommt.

- Das menschliche Auge „sieht“ nur einen bestimmten Frequenzbereich, und zwar von 789 bis herab zu 385 THz (7.8914 - 3.85E14 Hz). Wir nennen es auch das „sichtbare Licht“.

- Die sogenannte Gammastrahlung, nichts anderes wie hochenergetische elektromagnetische Strahlung und wird im Frequenzbereich von 1019 und 1022 Hz gemessen.

In Anbetracht der oben aufgelisteten Beispiele kann man zusammenfassend sagen, dass jegliche Emissionen auf, die eine oder andere Art messbar sind unter der Voraussetzung dass sie „aktiv“ sind. Dieses Wissen ist der Grundstein für das Verständnis der Funktionsweise von Drohnendetektions- sowie Abwehrmaßnahmen. Als Beispiel sendet eine Drohne in der Regel keine GPS-Signale sondern empfängt diese lediglich. Im Umkehrschluss bedeutet es, dass wir niemals eine Drohne auf Grund der ausgesendeten GPS-Signale im elektromagnetischen Spektrum detektieren können.

Um die Drohne jedoch eigenhändig zu manövrieren, müssen Steuersignale in Echtzeit übertragen werden. Bevor wir uns mit der Komplexität der militärischen Drohnen im dritten Teil unserer Drohnen Spezial Reihe beschäftigen, gehen wir auf die Übertragungsarten der handelsüblichen Drohnen ein. Diese nutzen zur Steuerung unter anderem:

- Bluetooth: Wegen der geringen Reichweite (unter 100m) und einer geringen Datenübertragung (25Mbit/s bei Version 4.2) findet diese Übertragungsart kaum Anwendung. Aufgrund der energiesparenden Technologie meistens in Kleinst- bzw. Spielzeugdrohnen verbaut.

- WIFI: Drohnen die Ihr eigenes WLAN-Netzwerk generieren wie ein fliegender Router. Ähnlich wie beim WLAN zu Hause beträgt die Reichweite zwar wenige 100 Meter, ist jedoch für einen professionellen Anwendungsbereich eher ungeeignet.

- Funkfernsteuerung (Remote Control): Eine einfache Sende- und Empfangseinheit in verschiedensten Frequenzbereichen. Die gängigsten Frequenzbereiche der meistverkauften Modelle in Europa sind 2,4 sowie 5,8Ghz. Eine Freigabe der zivil nutzbaren Frequenzen obliegt der jeweiligen Frequenzregulierungsbehörde.

- GNSS-Passiv (Global Navigation Satellite System): Für die eigene Standortbestimmung verwenden Drohnen im zivilen sowie im militärischen Bereich verschiedene Empfangsantennen für Navigationssignale. Diese können auch mehrere Satellitenarten umfassen, um eine hohe Ausfallsicherheit zu garantieren.

Detektions- und Abwehrmaßnahmen im EM-Spektrum

Für die Detektion und in weiterer Folge Klassifizierung der UAV gibt es nach derzeitigem Wissensstand zurzeit kaum Komplettlösungen. Die Systeme sind modular und behelfen sich unterschiedlicher Sensorarten, um unter diversen Umfeldbedingungen zufriedenstellende  © ReadysetdroneErgebnisse erzielen zu können.

© ReadysetdroneErgebnisse erzielen zu können.

Die Sensoren unterscheiden sich durch ihre Detektionsreichweite sowie Zuverlässigkeit enorm. Die wichtigsten sind unter anderem:

Radar, Optronik inklusive IR, Funktechnik und Akustik.

Ohne auf die jeweilige Sensorik näher einzugehen, möchten wir mit einem praktischen Beispiel zur Detektionsmöglichkeit einer handelsüblichen Drohne des Herstellers DJI eingehen. Dafür benötigen wir das bereits erlangte Wissen über das elektromagnetische Spektrum sowie den Aufbau des UAV.

- Wir wissen, dass für das aktive Manövrieren der Drohne ein Steuerungssignal durch den Piloten gesendet werden muss – dieses kann durch Funktechnik empfangen, interpretiert und im besten Fall geortet werden.

- Der Pilot erhält wie auf dem Bild ersichtlich die Kameradaten auf seine Fernbedienung, welche ebenfalls durch den freien Raum gesendet werden müssen und somit von unseren Sensoren, in dem Fall wieder der Funktechnik, erfasst werden können.

- Durch die geringe Größe der Drohne sind nur bestimmte Radarsysteme für eine Detektion geeignet. Dabei werden in den meisten Fällen etwas modifizierte Vogelschwarmradare wie sie bei Flughäfen zum Einsatz kommen verwendet.

- Das markante Geräusch der Propeller, welches bei geringer Distanz durch das menschliche Gehör wahrgenommen werden kann, ist auch durch Sensoren erfassbar – in dem Fall durch die Akustik. Der bisherige Stand der Technik erlaubt jedoch keine relevanten Detektionsreichweiten.

- Eine dunkle Drohne auf blauem Hintergrund mit verschiedenen Optiken zu erfassen und zu verfolgen ist oft eine Leichtigkeit. Anders sieht die Situation bei schlechten Wetterverhältnissen aus oder bei mangelndem Kontrast wie bei einer weißen Drohne mit der Sonne im Hintergrund.

- Bei winterlichen Verhältnissen können wärmeerzeugende Komponenten wie der Motor oder der Akku sehr gut mit einer Wärmebildoptik dargestellt werden. Dabei spielt die Auflösung der Kamera eine wesentliche Rolle bei der Reichweite.

Die oben genannten Beispiele zur Erfassung der UAV mittels Sensorik im elektromagnetischen Spektrum haben alle ihre Vor- und Nachteile, unterschiedliche Detektionsreichweiten sowie Fehlerraten. Dies ist der Grund wieso viele Hersteller bei ihren Drohnenerfassungssystemen auf modulare Bauweisen setzen und die einzelnen Sensorik-Komponenten zusammenbringen. Stichwort „Sensorfusion“.

Wie sieht es jetzt mit den Gegenmaßnahmen aus? Im ersten Teil unserer Artikelreihe präsentieren wir einige Methoden, die für die Durchführung im urbanen Umfeld auch geeignet sind sprich kein Einsatz von kinetischer Energie (Munition) notwendig ist.

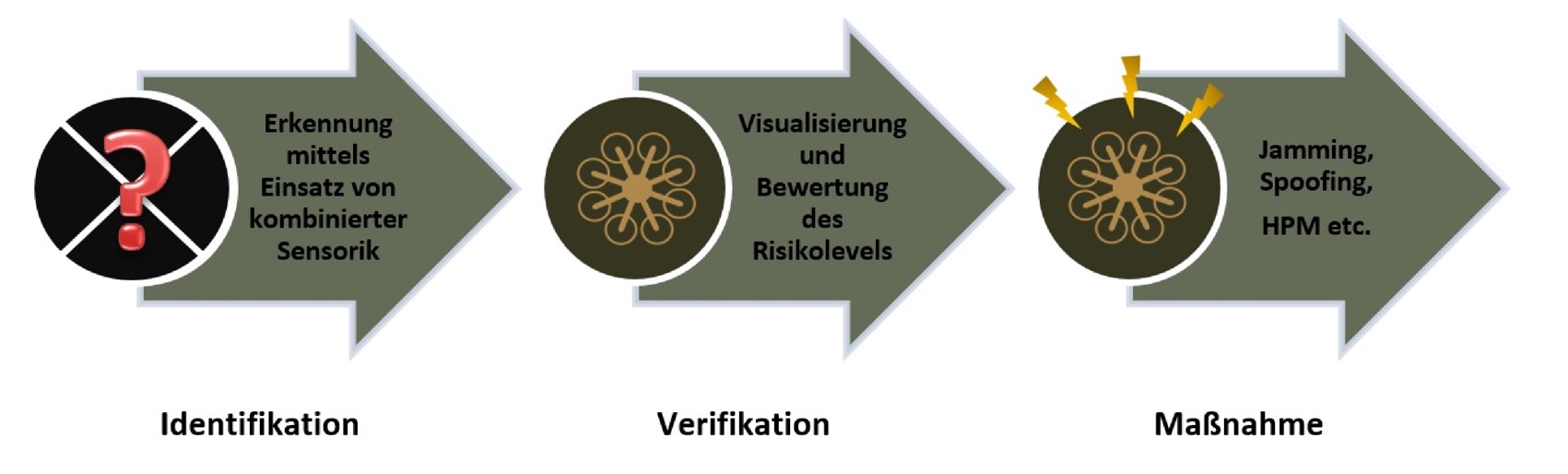

Phasen der Drohnenabwehr

© TRIAS Solutions AG

© TRIAS Solutions AG

In den drei Phasen einer erfolgreichen Drohnenabwehr wird die Sensorik, der Mensch sowie die Effektorikkomponenten beansprucht, wobei vom Einsatz vollautonomer Detektions- und Abwehrsysteme ohne den Faktor Mensch aus rechtlichen Gründen abgeraten wird. In der ersten Phase werden die Drohnen mittels kombinierter Sensorik erfasst und die Ergebnisse an einen Auswertecomputer gesendet. Eine Validierung durch mindestens zwei unterschiedliche Sensorarten ist erstrebenswert da es sich häufig um Fehldetektionen handeln kann. In der zweiten Phase spielt der Mensch eine wichtige und entscheidende Rolle denn die Alarme müssen richtig interpretiert werden bevor geeignete Gegenmaßnahmen eingeleitet werden können.

Anmerkung an dieser Stelle: Dieser Artikel befasst sich nicht mit der rechtlichen Komponente da diese länderspezifisch ist und von Land zu Land unterschiedlich ist.

Wenn die Gefahrenquelle als solches erkannt wurde kann in der letzten Phase die Gegenmaßnahme eingeleitet werden. Dies kann als Folge den Einsatz von Jammern, Spoofern oder sogenannten HPM – High Power Microwaves. Am häufigsten wird ein sogenannter Jammer zum Einsatz gebracht, der in der Lage ist, die Funkverbindung zwischen der Fernbedienung und der Drohne zu unterbrechen. Dies kann mit  Das HP 47 wurde seitens H.P. Marketing & Consulting Wüst GmbH als Antwort auf die stetig wachsende Bedrohung durch kommerzielle Drohnen entwickelt. Anfliegende Drohnen können mittels des HP 47 gestoppt und kontrolliert zur Landung gezwungen oder zum Ausgangspunkt zurück geschickt werden um den Piloten ausfindig zu machen. © H.P. Marketing & Consulting Wüst GmbHentsprechenden Umfeldbedingungen auf eine Distanz von bis zu zehn Kilometern erfolgen. Das Prinzip dahinter ist simpel: Der Stärkere gewinnt. Das Ziel dieser elektromagnetischen Gegenmaßnahme ist es, beim Empfänger, in dem Fall der Drohne, mit einem stärkeren Signal der kommunizierenden Frequenz anzukommen als es durch die Fernbedienung der Fall ist. Das zusätzlich empfangene GNSS- Signal kann damit ebenfalls gestört werden, um eine Standortbestimmung zu verhindern. Was jetzt übrig bleibt ist eine orientierungslose Drohne, die entweder landet oder bis zum Akkuausfall an Ort und Stelle in der Luft schwebt.

Das HP 47 wurde seitens H.P. Marketing & Consulting Wüst GmbH als Antwort auf die stetig wachsende Bedrohung durch kommerzielle Drohnen entwickelt. Anfliegende Drohnen können mittels des HP 47 gestoppt und kontrolliert zur Landung gezwungen oder zum Ausgangspunkt zurück geschickt werden um den Piloten ausfindig zu machen. © H.P. Marketing & Consulting Wüst GmbHentsprechenden Umfeldbedingungen auf eine Distanz von bis zu zehn Kilometern erfolgen. Das Prinzip dahinter ist simpel: Der Stärkere gewinnt. Das Ziel dieser elektromagnetischen Gegenmaßnahme ist es, beim Empfänger, in dem Fall der Drohne, mit einem stärkeren Signal der kommunizierenden Frequenz anzukommen als es durch die Fernbedienung der Fall ist. Das zusätzlich empfangene GNSS- Signal kann damit ebenfalls gestört werden, um eine Standortbestimmung zu verhindern. Was jetzt übrig bleibt ist eine orientierungslose Drohne, die entweder landet oder bis zum Akkuausfall an Ort und Stelle in der Luft schwebt.

Eine weitere Möglichkeit ist das sogenannte „Spoofing“. Vereinfacht ausgedrückt bedeutet GPS-Spoofing die Fälschung von Koordinaten oder Zeitzonen des globalen Positionierungssystems (GNSS). Das Empfangsgerät glaubt an den ihm vorgetäuschten Koordinaten zu sein an Stelle der tatsächlichen Position. Dies bewirkt bei Drohnen mit vorprogrammierten Flugrouten ein erzwungenes Ausweichen im Glauben auf der richtigen Route zu sein. Im selben Prinzip wie das Stören mittels Jammers, wird hierbei die Navigationsfrequenz überlagert. Da das Signal nicht verschlüsselt ist, handelt es sich um ein relativ einfaches Unterfangen.

© by epirusBei der letzten von uns vorgestellten Methode wird die Drohne mit Hochleistungs-Mikrowellen regelrecht außer Gefecht gesetzt. Beim HPM (High Power Microwave) werden schmalbandig im Bereich von 0,5 bis 5 GHz Spitzenleistungen bis zu mehreren 100 MW und einer Leistungsflussdichte von über 600W pro m2 freigesetzt. Zur Veranschaulichung bedarf es an dieser Stelle lediglich das menschliche Gehör und etwas Phantasie. Der Jammer wäre vergleichbar mit einem Menschen der ihnen bei der Konversation dazwischen brüllt und sie so nicht mehr in der Lage sind ihren Gesprächspartner zu verstehen. Beim HPM jedoch legen sie ihr Trommelfell an eine Akustikquelle (z.B. Düsenjet) die das sofortige Zerstören ihres Trommelfelles bewirkt. Auf die gleiche Art und Weise zerstört man mit dieser Gegenmaßnahme die elektronischen Bauteile einer Drohne.

© by epirusBei der letzten von uns vorgestellten Methode wird die Drohne mit Hochleistungs-Mikrowellen regelrecht außer Gefecht gesetzt. Beim HPM (High Power Microwave) werden schmalbandig im Bereich von 0,5 bis 5 GHz Spitzenleistungen bis zu mehreren 100 MW und einer Leistungsflussdichte von über 600W pro m2 freigesetzt. Zur Veranschaulichung bedarf es an dieser Stelle lediglich das menschliche Gehör und etwas Phantasie. Der Jammer wäre vergleichbar mit einem Menschen der ihnen bei der Konversation dazwischen brüllt und sie so nicht mehr in der Lage sind ihren Gesprächspartner zu verstehen. Beim HPM jedoch legen sie ihr Trommelfell an eine Akustikquelle (z.B. Düsenjet) die das sofortige Zerstören ihres Trommelfelles bewirkt. Auf die gleiche Art und Weise zerstört man mit dieser Gegenmaßnahme die elektronischen Bauteile einer Drohne.

Die gesamte Drohnenthematik wird im Laufe der Zeit nicht nur immer komplexer, sondern auch einfallsreicher. Wir sind davon überzeugt, dass dieser Bereich in den nächsten Jahren noch immens anwachsen wird und an Relevanz in der zivilen sowie militärischen Welt nicht verlieren wird. Mit den neuen Möglichkeiten werden auch neue Gefahren geschaffen, mit denen sich die gesamte Sicherheitsbranche auseinandersetzen muss.

Im nächsten Teil unserer Reihe gehen wir etwas näher auf die Einsatzmöglichkeiten handelsüblicher Drohnen ein und wie sie als fliegende Aufklärungswerkzeuge heutzutage unerlässlich geworden sind. Wir hoffen Ihnen damit die Möglichkeiten eines Diskurses verschafft haben zu können und freuen uns auf zahlreiche Leserinnen und Leser.

TRIAS SOLUTIONS – EFFEKTIV UND VERTRAULICH

Die TRIAS Solutions AG ist ein international agierendes Sicherheitsunternehmen mit Sitz in Liechtenstein. Weitere rechtlich selbständige Firmensitze befinden sich in Österreich und in der Schweiz.

TRIAS steht für effektive, wirtschaftliche, individuell angepasste und vertrauliche Ermittlungs- und Sicherheitslösungen auf höchstem Niveau. Wir verbinden jahrelanges internationales Know-how mit modernsten technischen Lösungen. Aufgrund der Diversität und Einzigartigkeit jedes einzelnen Klienten, bieten wir auf die jeweiligen Bedürfnisse maßgeschneiderte Lösungen an. Das internationale TRIAS-Team aus Ermittlern, Analysten, Sicherheitsexperten, Beratern und Anwälten garantiert Seriosität, Professionalität und Loyalität.